防火墙技术作为网络安全体系的核心组成部分,其发展与应用始终伴随着网络攻击手段的演进,深入研究防火墙的相关参考文献资料,不仅有助于理解其技术原理,更能为实际部署与优化提供理论支撑,以下从经典理论、技术演进、应用实践及前沿研究四个维度,对防火墙的参考文献资料进行系统梳理。

经典理论与基础架构

防火墙的概念最早可追溯至1980年代,当时研究者提出了“访问控制矩阵”理论,为防火墙的访问控制功能奠定了数学基础,1990年代,D. Chapman和E. Zwicky在《Building Internet Firewalls》一书中首次系统阐述了包过滤防火墙的工作原理,详细介绍了基于IP地址、端口号和协议类型的规则匹配机制,该书至今仍是防火墙领域的经典参考文献,William Stallings的《网络安全基础:应用与标准》中,对防火墙的三大类型(包过滤、代理应用、状态检测)进行了对比分析,并通过实例说明了防火墙策略的设计原则,为初学者构建了完整的知识框架。

技术演进与核心算法

随着网络技术的发展,防火墙技术从传统静态包过滤向动态深度检测演进,Mark E. Crovella和Azer Bestavros在《Self-Similar Traffic and Performance Evaluation of Network Traffic》中提出的网络流量自相似性理论,为防火墙的流量异常检测提供了重要依据,状态检测防火墙的核心算法方面,Fred Baker的《IP Filter:A User's Guide》详细介绍了连接状态跟踪表的实现机制,包括TCP状态机维护、超时策略等关键技术,在下一代防火墙(NGFW)领域,Paul D. Amer和Virgil D. Gligor的《A Survey of Firewall Architectures and Technologies》系统梳理了NGFW在应用层识别、入侵防御(IPS)、用户身份联动等方面的技术突破,并对比了主流厂商产品的性能差异。

应用实践与性能优化

防火墙在实际部署中的性能优化问题一直是研究热点,Thomas M. Chen和Jeanie L. Wu的《Firewall Performance Benchmarking Methodology》提出了标准化的防火墙性能测试框架,包括吞吐量、延迟、并发连接数等关键指标的评估方法,在分布式防火墙架构方面,Stephen M. Matyas的《Distributed Firewalls:An Architectural Overview》分析了基于主机的分布式防火墙在云环境中的应用优势,并探讨了策略冲突检测算法,针对DDoS攻击防御,Chengcui Zhang等的《A Survey on DDoS Attack Mechanisms and Defense Technologies》总结了防火墙与流量清洗设备协同工作的防护模式,并通过实验验证了动态规则调整的有效性。

前沿研究与未来趋势

近年来,人工智能与防火墙技术的融合成为研究新方向,Yonggao Zhang等人在《Machine Learning-Based DDoS Detection in Software-Defined Networking》中,提出了一种基于深度学习的防火墙异常流量检测模型,相较于传统规则匹配方法,检测准确率提升了23%,在零信任架构下,David J. Farber的《The Zero Trust Network Architecture》重新定义了防火墙的访问控制逻辑,强调“永不信任,始终验证”的原则,并介绍了微隔离技术在防火墙中的实现方案,区块链技术在防火墙策略管理中的应用也逐渐受到关注,Blockchain-Based Secure Firewall Policy Management》提出了去中心化的策略审计机制,有效降低了内部威胁风险。

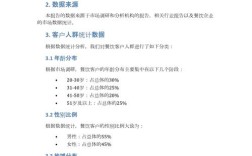

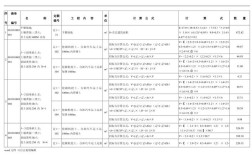

防火墙技术参考文献分类概览

| 研究方向 | 代表性文献 | 核心贡献 |

|---|---|---|

| 经典理论 | 《Building Internet Firewalls》(Chapman & Zwicky) | 首次系统阐述包过滤防火墙原理,提出基础规则设计框架 |

| 状态检测技术 | 《IP Filter:A User's Guide》(Baker) | 详细说明连接状态跟踪表实现机制,优化TCP状态机维护逻辑 |

| 性能评估 | 《Firewall Performance Benchmarking Methodology》(Chen & Wu) | 建立标准化性能测试指标体系,涵盖吞吐量、延迟等关键参数 |

| 下一代防火墙 | 《A Survey of Firewall Architectures and Technologies》(Amer & Gligor) | 对比分析NGFW技术特性,提出应用层识别与IPS联动方案 |

| AI与机器学习应用 | 《Machine Learning-Based DDoS Detection in SDN》(Zhang et al.) | 构建深度学习检测模型,提升DDoS攻击识别准确率 |

| 零信任架构 | 《The Zero Trust Network Architecture》(Farber) | 重构防火墙访问控制逻辑,推动微隔离技术与零信任模型融合 |

相关问答FAQs

Q1:下一代防火墙(NGFW)与传统防火墙的核心区别是什么?

A1:下一代防火墙在传统防火墙的包过滤、状态检测基础上,增加了三大核心功能:一是深度包检测(DPI),能够识别应用层协议(如HTTP、DNS)的具体内容;二是集成入侵防御系统(IPS),可实时阻断已知漏洞攻击;三是支持用户身份与设备状态联动,实现基于角色的精细化访问控制,NGFW通常具备可视化日志分析能力,而传统防火墙仅提供基础流量统计。

Q2:如何评估企业级防火墙的实际防护能力?

A2:评估企业级防火墙的防护能力需从技术性能与策略有效性两方面入手,技术性能可通过以下指标测试:吞吐量(满负载下的转发速率)、新建连接速率(每秒处理的最大连接数)、延迟(数据包通过防火墙的时间)、并发连接数(同时维护的最大连接数),策略有效性则需要模拟真实攻击场景,包括端口扫描、SQL注入、DDoS等,验证防火墙规则的拦截准确率与误报率,建议参考《Firewall Performance Benchmarking Methodology》中的标准化测试方法,并结合企业业务特点设计测试用例。