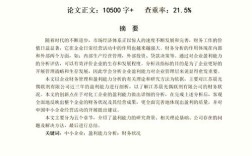

网络安全研究的参考文献是推动该领域理论创新和技术发展的重要基石,涵盖从基础理论到前沿应用的多个维度,以下从核心期刊、权威会议、经典著作、技术报告及标准规范五个方面,系统梳理网络安全研究领域的关键参考文献,并辅以表格对比分析,最后通过FAQs解答常见疑问。

核心期刊文献

学术期刊是网络安全研究成果的主要载体,以下期刊在领域内具有高影响力,涵盖密码学、网络攻防、隐私保护等方向:

- 《IEEE Transactions on Information Forensics and Security》

聚焦数字取证、加密算法安全性分析、生物识别隐私保护等方向,是信息 forensics 领域的顶级期刊,代表性论文如《Deep Learning for Malware Detection: A Survey》(2025年),系统综述了深度学习在恶意软件检测中的应用与挑战。

- 《ACM Computing Surveys》

以综述类文章著称,网络安全领域的综述常发表于此处,A Survey on Blockchain-Based Privacy-Preserving Techniques》(2025年),梳理了区块链技术在隐私保护中的主流方案与局限。

- 《Computer Security Journal》

创刊较早,覆盖访问控制、漏洞分析、安全协议设计等基础方向,经典论文如《The Bell-LaPadula Model: A Formal Analysis》(1983年),奠定了强制访问控制的理论基础。

(图片来源网络,侵删)

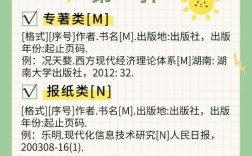

(图片来源网络,侵删) - 《中国科学:信息科学》

国内权威期刊,近年来在人工智能安全、工业互联网安全等领域成果显著,面向工业控制系统的入侵检测方法综述》(2025年),结合国内工业场景提出检测框架优化方案。

权威国际会议文献

顶级会议是网络安全前沿成果的发布平台,尤其以计算机安全领域四大会议为代表:

- IEEE Symposium on Security and Privacy(IEEE S&P "Oakland")

安全领域顶级会议,涵盖系统安全、密码学应用、隐私保护等方向,2025年会议论文《Side-Channel Attacks on AI Accelerators: Exploiting Power Analysis in Neural Processing Units》,首次揭示了AI芯片在推理阶段的侧信道漏洞。

- ACM Conference on Computer and Communications Security(ACM CCS)

侧重网络协议安全、应用层攻击防御,2025年最佳论文《Practical Cross-Platform Adversarial Attacks on Deep Learning Models》,提出了跨平台对抗样本生成方法,对AI模型安全构成威胁。

(图片来源网络,侵删)

(图片来源网络,侵删) - USENIX Security Symposium

以系统安全攻防见长,2025年论文《Return-Oriented Programming: A Survey》系统总结了ROP攻击的技术演进与防御体系,成为缓冲区溢出攻击研究的重要参考文献。

- NDSS(Network and Distributed System Security Symposium)

聚焦分布式系统与网络安全,2025年论文《Post-Quantum Cryptography in IoT: Challenges and Standardization》,探讨了物联网设备在量子计算威胁下的密码学升级路径。

经典学术著作

著作类文献为研究提供系统性理论支撑,以下书籍在网络安全领域被广泛引用:

- 《Cryptography and Network Security: Principles and Practice》(7th Edition, William Stallings)

密码学与网络安全的经典教材,涵盖对称加密、公钥密码、数字签名等核心内容,附大量实例与习题,适合初学者及研究者建立理论基础。

- 《Applied Cryptography: Protocols, Algorithms, and Source Code in C》(Bruce Schneier)

实用密码学指南,详细解析了SSL/TLS、IPsec等协议的设计原理,书中提出的“ Schneier效应”(安全漏洞的发现速度永远快于修复速度)成为安全领域的经典论断。

- 《The Web Application Hacker's Handbook》(Dafydd Stuttard, Marcus Pinto)

Web安全攻防实战手册,系统梳理了SQL注入、XSS、CSRF等攻击技术的原理与检测方法,被安全从业者称为“Web攻防百科全书”。

- 《Privacy Enhancing Technologies: Anonymity, Unobservability, and Pseudonymity》(Andrei Serjantov, Daneil Tsang)

隐私增强技术(PETs)领域权威著作,重点混网技术、零知识证明、差分隐私等技术的实现与评估,为隐私保护研究提供理论框架。

技术报告与白皮书

技术报告反映行业最新动态与实践经验,是连接学术研究与产业应用的重要纽带:

- Verizon Data Breach Investigations Report(DBIR)

由Verizon公司每年发布,基于全球真实安全事件数据,分析攻击类型、行业分布与攻击路径,2025年报告指出,82%的数据泄露涉及“人为因素”,凸显安全意识培训的重要性。

- Cisco Annual Cybersecurity Report

思科公司发布的年度安全趋势报告,涵盖威胁情报、漏洞管理、云安全等方向,2025年报告预测勒索软件攻击将在2025年每11秒发生一次。

- ENISA Threat Landscape(欧洲网络与信息安全局)

欧盟网络安全机构发布的威胁分析报告,季度更新,重点解析APT攻击、供应链安全等新兴风险,2025年Q3报告强调供应链攻击同比增长47%。

- NIST Special Publications(美国国家标准与技术研究院)

发布网络安全标准与指南,如《SP 800-53》(联邦信息系统安全控制措施)、《SP 800-207》(零信任架构框架),成为全球企业安全建设的参考基准。

标准与规范文献

标准文献为网络安全实践提供统一的技术规范,具有强制或指导性作用:

- ISO/IEC 27001:2025《信息安全管理体系 要求》

全球广泛应用的信息安全管理体系标准,2025版新增“供应链安全”“应对气候变化带来的安全风险”等要求,适应数字化转型需求。

- RFC系列文档(Internet Engineering Task Force)

互联网技术标准的核心文献,如RFC 5246(TLS 1.2协议规范)、RFC 8446(TLS 1.3协议规范),是网络通信安全协议设计的基石。

- GB/T 22239-2025《信息安全技术 网络安全等级保护基本要求》

中国网络安全等级保护(等保2.0)的核心标准,将安全要求扩展至云计算、大数据、物联网等新兴领域,提出“一个中心,三重防护”的技术框架。

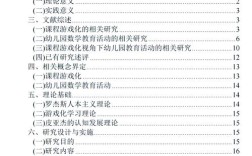

关键文献类型对比分析

为更直观呈现不同类型文献的特点,以下从研究方向、更新频率、适用场景三个维度进行对比:

| 文献类型 | 研究方向 | 更新频率 | 适用场景 |

|---|---|---|---|

| 核心期刊 | 理论创新、深度分析 | 季度/半年 | 学术研究、理论框架构建 |

| 权威会议 | 前沿技术、攻防实践 | 年度 | 技术追踪、最新成果应用 |

| 经典著作 | 系统理论、综合知识 | 3-5年修订 | 教学培训、基础夯实 |

| 技术报告 | 行业趋势、数据统计 | 季度/年度 | 产业决策、风险预警 |

| 标准规范 | 技术要求、合规建设 | 1-3年更新 | 工程实践、合规审计 |

相关问答FAQs

Q1: 如何选择网络安全研究的参考文献?

A: 选择参考文献需结合研究目标与阶段:若从事理论创新(如密码算法设计),优先参考IEEE S&P、ACM CCS等顶级会议论文及《Cryptography and Network Security》等经典著作;若关注产业实践(如企业安全防护),可重点阅读Verizon DBIR、NIST技术报告及ISO 27001等标准文献;初学者建议从综述类文章(如ACM Computing Surveys)入手,建立领域知识体系,再逐步深入细分方向。

Q2: 网络安全领域参考文献的时效性如何把控?

A: 网络安全技术迭代迅速,文献时效性需分方向权衡:密码学、访问控制等基础理论方向,经典文献(如20世纪80年代的Bell-LaPadula模型)仍具参考价值;但AI安全、物联网安全等新兴领域,需优先选择近3年的研究成果,尤其是顶级会议论文(如2025-2025年NDSS、IEEE S&P论文),技术报告(如Verizon DBIR)建议阅读最新年度版,标准文献需关注修订动态(如ISO 27001:2025替代了2025版)。

文献从理论到实践、从学术到产业,共同构成了网络安全研究的知识网络,研究者可根据具体需求筛选参考,推动技术创新与安全实践的发展。