入侵检测技术研究论文

随着信息技术的飞速发展和互联网的普及,网络安全问题日益突出,传统防火墙等被动防御手段已难以应对复杂多变的网络攻击,入侵检测技术(Intrusion Detection Technology, IDT)作为一种主动防御机制,能够实时监测网络或系统中的异常行为,及时发现并响应安全威胁,成为网络安全领域的研究热点,本文从入侵检测技术的定义、分类、关键技术及发展趋势等方面展开探讨,以期为相关研究提供参考。

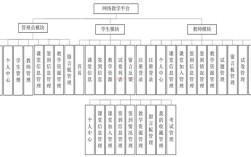

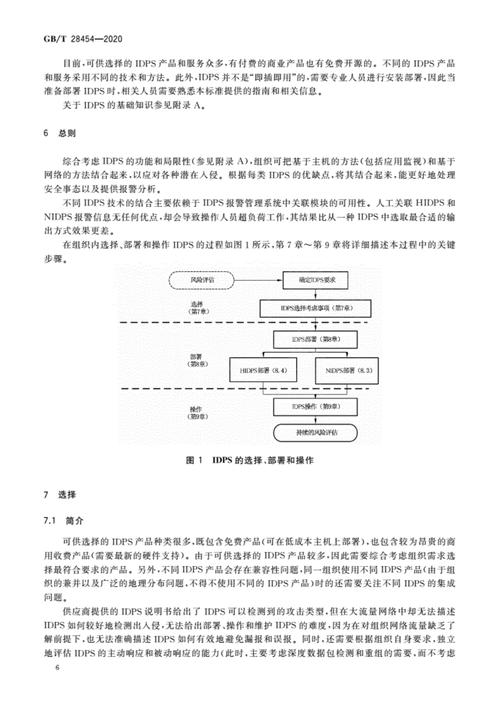

入侵检测技术是指通过收集和分析网络流量、系统日志、用户行为等数据,识别出违反安全策略或威胁系统安全的恶意行为,并采取相应措施的技术,根据监测目标的不同,入侵检测系统可分为基于网络的入侵检测系统(NIDS)和基于主机的入侵检测系统(HIDS),NIDS主要通过监听网络流量来检测攻击,适用于大规模网络环境;HIDS则通过分析主机系统日志、文件完整性等信息发现异常,适用于保护关键服务器,根据检测方法的不同,入侵检测可分为误用检测(Misuse Detection)和异常检测(Anomaly Detection),误用检测基于已知攻击特征库进行匹配,准确率高但难以识别未知攻击;异常检测通过建立正常行为模型,识别偏离模型的异常行为,对未知攻击有较好效果,但误报率较高。

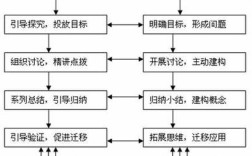

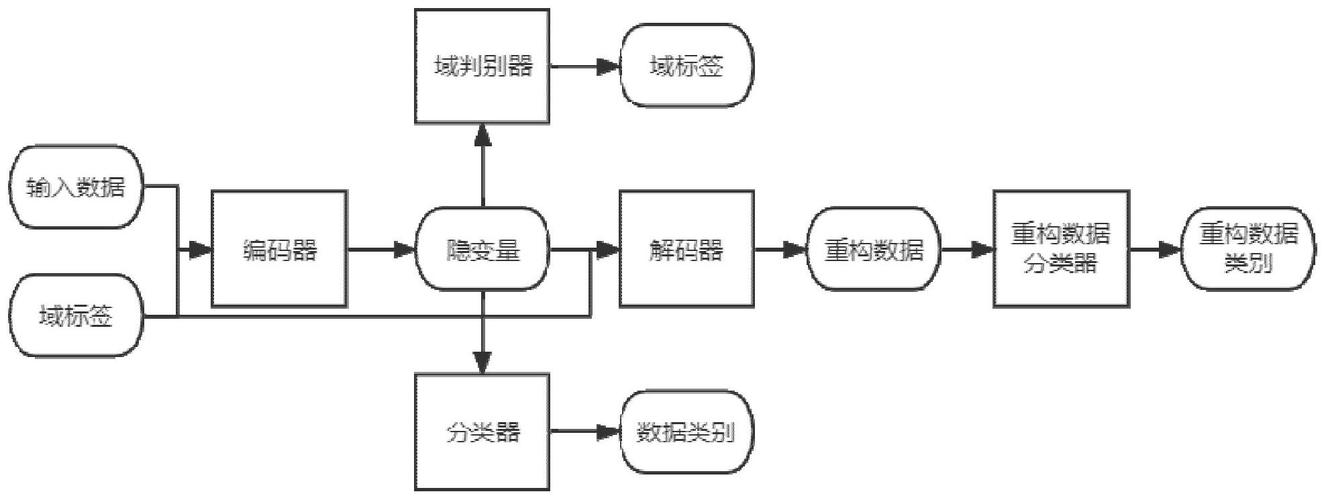

入侵检测技术的核心在于检测算法与数据处理能力,当前,主流的检测方法包括基于机器学习、深度学习和数据挖掘的算法,传统机器学习方法如决策树、支持向量机(SVM)、朴素贝叶斯等已广泛应用于入侵检测,通过训练历史数据构建分类模型,这些方法对特征依赖性强,且难以处理高维数据,深度学习技术的兴起为入侵检测带来了新的突破,卷积神经网络(CNN)适用于提取网络流量空间特征,循环神经网络(RNN)则能有效处理时序数据,如用户行为序列,研究人员利用长短期记忆网络(LSTM)对KDD Cup 99数据集进行检测,准确率较传统方法提升15%以上,数据挖掘技术如关联规则、聚类分析等也被用于发现攻击模式,但计算复杂度较高,需结合分布式计算框架(如Hadoop、Spark)以提升效率。

数据预处理是入侵检测的关键环节,原始网络数据通常包含大量噪声、冗余和不完整信息,直接影响检测效果,常见的数据预处理方法包括数据清洗(去除异常值)、数据降维(如PCA、t-SNE)和特征选择(如互信息法、递归特征消除),在NSL-KDD数据集中,通过特征选择将41维特征缩减至20维后,不仅降低了计算复杂度,还提高了检测速度,数据不平衡问题也是入侵检测的难点之一,由于正常数据样本远多于攻击样本,直接训练易导致模型偏向 majority class,过采样(如SMOTE算法)和欠采样(如Tomek Links)是常用的处理方法,但过采样可能引入噪声,欠采样则可能导致信息丢失,近年来,基于代价敏感学习的算法被提出,通过调整不同类别的误分类代价,有效提升了少数类(攻击样本)的识别率。

实时性与准确性是衡量入侵检测系统性能的重要指标,传统检测方法多采用离线分析,难以满足实时防御需求,流处理技术(如Storm、Flink)的应用实现了对网络数据的实时分析,延迟可控制在毫秒级,实时处理对计算资源要求较高,需结合边缘计算技术,将部分检测任务下放到网络边缘设备,减轻中心服务器负担,在物联网环境中,边缘节点负责本地数据预处理,仅将可疑数据上传至云端进行深度分析,既降低了网络带宽消耗,又提升了响应速度。

尽管入侵检测技术取得了一定进展,但仍面临诸多挑战,攻击手段的不断演变(如零日攻击、高级持续性威胁APT)对检测模型的泛化能力提出更高要求,大规模网络的异构性和动态性使得数据建模复杂化,传统静态模型难以适应环境变化,隐私保护问题日益凸显,如何在检测过程中避免敏感信息泄露成为研究重点。

入侵检测技术的发展将呈现以下趋势:一是与人工智能技术的深度融合,强化学习、联邦学习等新兴算法将被用于构建自适应检测模型;二是多源数据融合,结合网络流量、系统日志、用户行为等多维度数据,提升检测准确性;三是智能化与自动化,通过自动化机器学习(AutoML)减少人工干预,实现检测模型的动态优化;四是轻量化部署,针对移动设备和物联网资源受限的特点,设计低功耗、高效率的检测算法。

相关问答FAQs

Q1:入侵检测系统与防火墙的主要区别是什么?

A1:防火墙是一种边界防御设备,通过预设规则控制进出网络的流量,属于被动防御手段;而入侵检测系统是主动监测机制,能够实时分析网络或系统内部活动,识别未知攻击和异常行为,两者互补使用可提升整体安全性。

Q2:如何降低入侵检测系统的误报率?

A2:降低误报率可从三方面入手:一是优化特征选择,提取更具区分度的特征;二是采用集成学习算法(如随机森林、XGBoost),结合多个模型的结果减少误判;三是引入上下文分析,结合业务逻辑判断异常行为的真实性,例如区分合法的高频访问与暴力破解攻击。